Repairit – 写真修復AIアプリ

3ステップで破損した思い出を修復

Repairit – 写真修復AIアプリ

3ステップで破損した思い出を修復

この記事では、以下について説明しています。

BitLocker ドライブ暗号化、またBitLockerは、Microsoftがユーザーデータを保護するために導入した暗号化ソフトウェアです。

オペレーティングシステムとシームレスに統合し、ハッカーやサイバー犯罪者が、ドライブに保存されているデータを盗んだり不正に閲覧するのを防ぎます。

BitLockerでは、AES 128ビットまたは256ビット暗号化キーのどちらを使用するかを選択できます。

また、ディスク上での暗号化テクノロジーと独自のキー管理機能を組み合わせています。

Windowsは、2007 年にWindows Vista 用の BitLockerを初めてリリースしました。

Windows 10の暗号化テクノロジー、リムーバブルデータドライブの改善、グループ ポリシー設定の更新などを含む大幅なアップデートが行われました。 更新プログラムは、Windows 10、11、および Server 2016以降に適用されました。

BitLockerは以下との互換性があります:

• Windows Vista または Windows 7: Ultimate, Enterprise Editions

• Windows 8 または 8.1: Pro, Enterprise Editions

• Windows 10 または 11: Pro, Enterprise, Educational Editions

BitLockerを実行するには、適切なWindowsのバージョンとエディション、次のシステム要件が必要です。

• TPM 1.2以降:お使いのコンピューターに"Trusted Platform Module 1.2"以降が搭載されていない場合、スタートアップキーをフラッシュドライブまたはリムーバブルハードドライブに保存する必要があります。

• BIOSまたはUEFI ファームウェア:システム起動時に、信頼できるトラストチェーンを確保するため、コンピューターにはトラステッドコンピューティンググループ (TGC) 準拠のファームウェア(のいずれか)が必要です。コンピューターにTPM がなく、フラッシュまたは外付けハードドライブを使用している場合、BIOSまたはUEFIに準拠している必要はありません。

• ハードドライブ上に複数のパーティション:使用可能なハードドライブが 2つ以上必要です。その内の1つは、OSとサポートファイルを格納するNTFSファイルシステムです。2番目のドライブは、Windowsを読み込むために必要なファイルが置かれている場所です。BitLockerは、このドライブでは実行されず、暗号化してはなりません。UEFIデバイスの場合は、FAT32フォーマット、IOSファームウェアを搭載したコンピューターの場合は NTFSフォーマットが必要です。 BitLockerのインストール後は、システムドライブに少なくとも250から350MBほどの空き容量が必要となります。

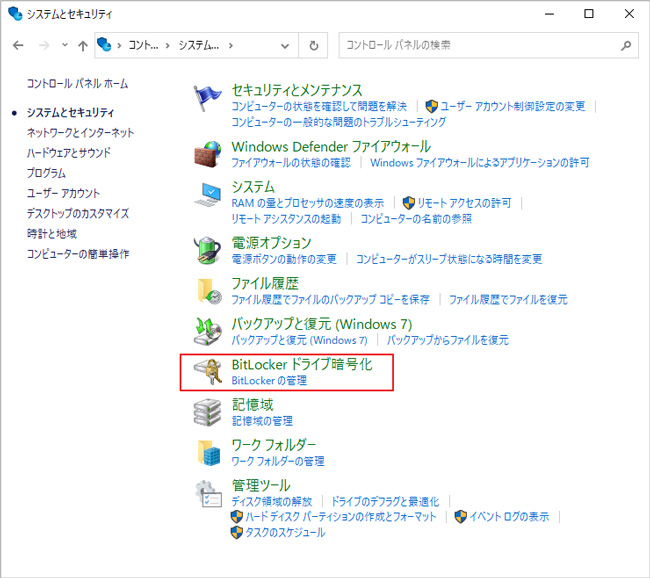

BitLockerは、Windows Vista以降に統合された使いやすいソフトウェアです。

[コントロール パネル] > [システムとセキュリティ] > [BitLockerの管理]オプションをクリックしてアクセスできます。

BitLockerのウィンドウが開きます。

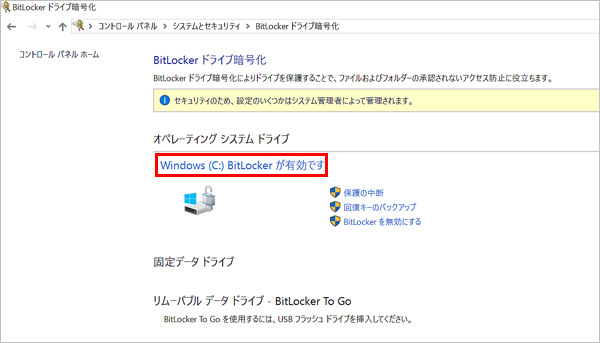

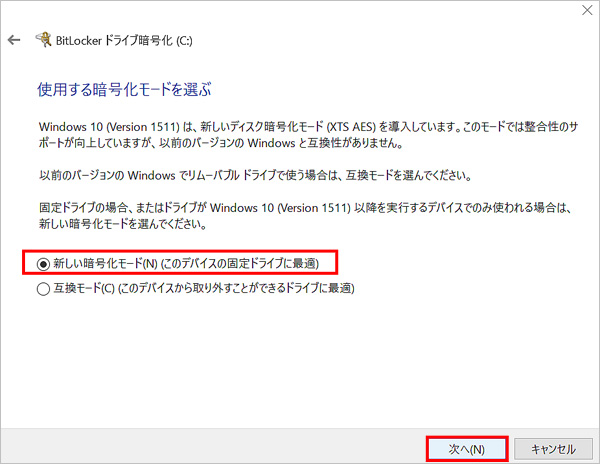

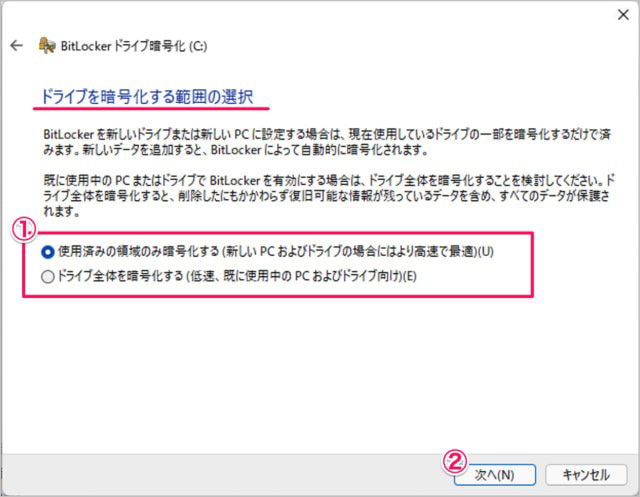

[BitLockerを有効にする]リンクを押して開始します。続行するには、コンピューターの管理者権限が必要です。システムはコンピューターのスキャンを実行して互換性を確認し、データを暗号化するための2つのオプションを提供します。

1.使用済みのディスク領域のみ:これは、より高速に動作するオプションであり、新しいコンピューターやハードドライブに最適です。

2.完全なディスク容量:このオプションでは、ドライブ全体を暗号化します。 完了するまでに少し時間がかかりますが、新品ではないコンピューターやハードドライブに最適なオプションです。

暗号化が完了すると、システム上のデータと将来保存される可能性のあるすべてのデータが保護されます。

BitLocker復号化キーがデバイスに保存されているため、通常どおりコンピューターを起動できますが、起動前にパスワードを要求するオプションを選択できます。

BitLockerには、"BitLocker to Go"と呼ばれる機能があり、これを使用して外付けハードドライブやUSBドライブを暗号化できます。

1.BitLockerを使用するときに2つ以上のパーティションが必要なのはなぜですか?

BitLockerでは、デバイスのデータを正常に暗号化して保護するために別のドライブに特定のコンポーネントが必要です。 ブートドライブには、オペレーティングシステムとサポートファイルがあり、NTFSファイルシステムでフォーマットする必要があります。 2番目のドライブでは暗号化はできませんが、Windowsの読み込みに必要なファイルなどの重要なコンポーネントが含まれています。これはブートドライブとは異なる必要があり、ファームウェアに応じてFAT32またはNTFSでフォーマットする必要があります。

2.BitLocker がサポートするトラステッドプラットフォーム モジュール(TPM)は何ですか?

BitLockerを実行するには、コンピューターにTPM 1.2以降が必要です。 また互換性のあるTPMがある場合には、BIOSやUEFIなどのトラステッドコンピューティンググループ (TGC) ファームウェアも必要になります。

3.コンピューターに TPM があるかどうかを確認するにはどうすればよいですか?

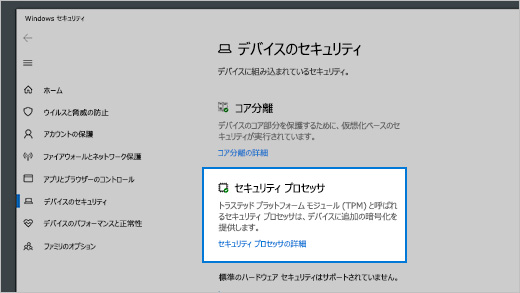

ステップ1:Windows 10以降の場合、Windowsセキュリティを開き、[デバイスセキュリティ] ボックスをクリックします。

![[デバイスセキュリティ] ボックスをクリックする](https://recoverit.wondershare.jp/images/article2022/what-is-bitlocker5.jpg)

ステップ2: もしTPMがある場合は、[セキュリティプロセッサ] セクションに表示されます。 [セキュリティプロセッサの詳細] リンクをクリックして、TPMのバージョン番号を確認します。

ステップ3: ここに、TPM の仕様が表示されます。1.2以上の表示があれば、問題なくBitLockerを実行できます。

古いバージョンの Windows の場合、TPM MMCツール(tpm.msc)を開くと、[ステータス] セクションにTPMの詳細が表示されます。 もう1つのオプションは、PowerShellを実行して"Get-TPM"を検索することです。これにより、TPM の仕様が表示されます。 PowerShell 検索を実行するには、管理者権限が必要であることに注意してください。

4.BitLockerは、TPM を持たないオペレーティングシステムでも実行できますか?

はい。PCにTPM がない場合でも、スタートアップキーがあれば、USBフラッシュドライブを介してBitLockerを有効にすることができます。

USBからブート環境をアクティブ化するのに必要なため、コンピューターには、IOSまたはUEFI ファームウェアが必要になります。

状況に応じて、BitLocker暗号化を削除する必要がある場合があります。

5.コンピューターでTPMのBIOS サポートを得るにはどうすればよいですか?

PCにBIOS ファームウェアがない場合は、製造元のメーカーに問い合わせる必要があります。 BitLockerを使用するための最小要件として、トラステッドコンピューティンググループ(TCG)準拠のBIOSまたはUEFIブートファームウェアが要求されます。

6.BitLockerを使用するには、どのアクセスレベルが必要ですか?

オペレーティングシステムで、BitLockerの構成設定をオン/オフや変更するには、ネットワークまたはシステムの管理者アクセス権が必要です。 リムーバブルドライブで "BitLocker to Go"を使用している場合、すべての標準ユーザーがアクセスして、オン/オフを切り替え、構成設定を変更できます。

7.BitLocker暗号化を備えたコンピューターの最適なスタートアップ順序は何ですか?

PCのスタートアップ順序を構成する際には、最初にハードディスクドライブが起動するコンポーネントであることを確認する必要があります。その後に、外付けまたはリムーバブルハードドライブなど、他のドライブの実行を許可してから通常のソフトウェアとプログラムの実行が許可できます。

BitLockerは、TPM(Trusted Platform Module)と連携、強力な暗号化を使用してオペレーティングシステムまたはリムーバブルハードドライブのデータを保護します。

また、ハードドライブ用に一意でハッキング不可能な回復キーを作成します。キーと特定のPINがないとデータにアクセスできません。パスワードをなくしたり忘れたりした場合に備えて、バックアップとして回復キーを作成することもできます。 回復キーは、コンピューター上ではなく、安全な場所に保管することをお勧めします。

BitLockerでは、3つの異なる暗号化モードが選択できます:

1.トランスペアレント(透過)操作モード:BitLockerは、TPMハードウェアと接続して、透過的なユーザーエクスペリエンスを提供します。 インストールが完了すると、特別な操作をしなくてもコンピュータを起動できます。 暗号化キーはTPMに保存され、初期ブートファイルが変更されていない場合にのみ、オペレーティングシステムとローダーコードを復号化します。 これはすべてバックグラウンドで行われ、ユーザーは何もする必要がありません。

2.USBキーモード:USBドライブには、暗号化キーが保存されています。USB ドライブをコンピュータに接続しないと、オペレーティングシステムは起動しません。

3.ユーザー認証モード:コンピューターを起動する前に、OSを復号化してデータにアクセスするために、PINやパスワードなどの資格情報を入力して認証を行う必要があります。

データは、Advanced Encryption Standard (AES) によって暗号化されます。暗号化キーの長さを決定するために、128 ビットまたは256ビットを使用するオプションを選択できます。 どちらのオプションも非常に強力かつ安全で、ハッキングすることはほぼ不可能です。

キーが保護されていない場合、暗号化のビット数は関係ありません。 BitLockerでは、次の安全対策を使用して回復キーを保護しています。

• TPM:TPM は、BitLocker回復キーを保護しながら、信頼性を確保します。

• PIN:コンピューターの起動前に入力する、安全な数字のPIN コードを作成します。 これはTPMと連動します。

• Enhanced PIN:ユーザーは、キーのロックを解除するために英数字のPINを入力する必要があります。これはTPMと連動します。

• スタートアップキー:リムーバブルハードドライブ、またはUSBフラッシュドライブに暗号化キーをアップロードします。スタートアップキーを機能させるのにTPMは必要ありません。

• 回復パスワード:コンピューターが回復モードの際に、データにアクセスするための48桁のコードを生成します。テンキーが回復モードで機能しない場合は、F1 - F10のファンクションキーを使用して回復パスワードを入力できます。

• 回復キー:回復キーを外部ドライブ、またはリムーバブルドライブにアップロードします。 これを使用して、任意のBitLocker ボリュームから暗号化されたデータを回復できます。 Microsoftアカウント、USBフラッシュドライブ、システム管理者としての確認など、複数の方法で回復キーを見つけることができます。

BitLockerと暗号化ファイルシステム(EFS)は、どちらもコンピューターに保存されているデータを暗号化および保護するために、Microsoftによって開発された安全なツールです。 両方のプログラムが、安全な暗号化を実行していますが、動作は大きく異なります。

EFSでは、該当のファイルとフォルダーを探して、一度に1つずつ暗号化キューに追加していく必要があります。また、ファイル毎に詳細設定を調整する必要がありますが、特定のファイルのみを保護する場合に役立ちます。

BitLockerは、BitLockerドライブを作成できる、フルドライブ暗号化ソフトウェアです。 ハードドライブまたはオペレーティングシステム全体を自動的に暗号化し、バックグラウンドで実行することができます。 暗号化を解除する場合は、BitLockerで暗号化されたドライブをフォーマットするオプションがあります。これは、EFSにはありません。

もう1つの大きな違いとして、BitLockerはTPMと連動するのに対し、EFSは特別なハードウェアを必要としないため、古いコンピューターでもアクセスしやすいことです。

BitLockerは、Windowsと統合されているため、セットアップと使用方法が非常に簡単です。EFS は、NTFSファイルシステムの機能であり、適切にセットアップするのに多くの構成が必要です。

この2つの暗号化プログラムを連携させることで、信じられないほど安全なデータ保護ソリューションを実現できます。

問題として、AES128ビットまたは256ビットでの暗号化、セキュリティキー、TPM、およびデータへのアクセスに対する保護機能を備えていても、熟練したハッカーやサイバー犯罪者がデータにアクセスできる可能性があることです。

Microsoftの情報によると、BitLockerの設計には侵入可能な裏口などの脆弱性はありません。これは、政府機関や法執行機関であっても、Microsoftまたはシステム管理者にユーザーデータへのアクセスを強制する方法がないことを意味しています。

公式には、裏口からも脆弱性はありませんが、100%安全なシステムはありません。 2008年初頭、オンラインセキュリティ研究者のチームが『コールドブート攻撃』のレポートを公開しました。 これは、ハッカーが別のコンピューターとオペレーティングシステムに接続されたリムーバブルディスクドライブでOSを起動することにより、BitLockerが提供するフルディスク暗号化をバイパスする方法です。起動前のメモリの内容を新しいドライブにダンプすることで、データへアクセスできました。

プリンストン大学の教授は、データを保護するための2つの推奨事項を記載した論文を発表しました。

1.物理的な制御ができない場合には、コンピューターをシャットダウンします。 デバイスをスリープ モードにするだけではなく、完全にシャットダウンする必要があります。

2.常にデバイスの所有者が手動で入力したパスワードでのみ起動するように、暗号化ソフトウェアを構成してください。

Microsoftは、2015年11月に重大な脆弱性を解決する更新プログラムをリリースしました。 一部のハッカーは、悪意のある Kerberosキー配布センターを使用して、暗号化キーの認証プロセスをバイパスする方法を発見しました。 この攻撃が機能するためには、ハッカーはコンピューターに物理的にアクセスする必要があり、コンピューターはネットワークドメインの一部である必要があります。当時、PINやUSBフラッシュドライブによる保護はありませんでした。

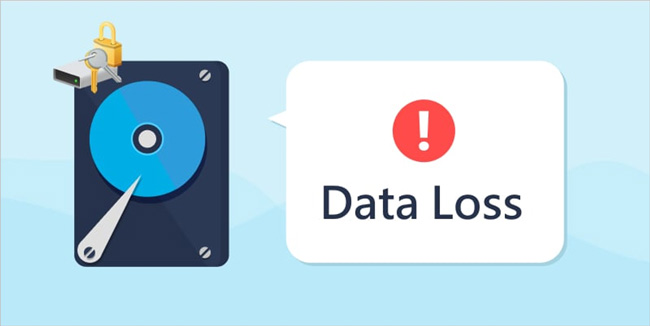

BitLockerで起こる可能性がある問題の1つは、データが意図せずに削除または失われることです。BitLockerのデータ損失における一般的な原因は、ハードドライブ、USBドライブ、またはその他の外付けドライブを誤ってフォーマットしたことです。

その場合、BitLockerで暗号化されたドライブからファイルを回復する方法を見つける必要があります。それを行わない場合、暗号化された環境に保存されているデータは失われてしまいます。2つ目のデータ損失の原因は、パスワードと回復キーを紛失した場合です。

パスワードまたは回復キーなしでBitLocker のロックを解除する方法がいくつかあります。

ハードドライブのデータを保護するために、使いやすく安全なソリューションを探しているなら、BitLockerが最適です。フルディスクの暗号化ソフトウェアは、TPM 1.2+がある限り、Windows Vista 以降に統合されています。 権限のないユーザーが許可なくデータにアクセスできないようにするために、48桁の回復コードを含む複数の保護手段が導入されています。

外付けhddのデータを誤って削除してしまったり、フォーマットをかけてしまったりしたときに、なくしたデータを復旧できるのでしょうか?OSの機能では内蔵されたhddのデータのシステムデータの復元はできますが、内臓hddのデータの復旧や外付けhddのデータの復元はサポートしていません。なくした外付けhddのデータを復旧するには、復元ソフトを使ってから復旧する方法があります。 ...

データは、Western Digital(WD)のハードドライブから失われました。ハードディスクからファイルを復元する方法はさまざまありますが、Recoveritによっての解決策は効率的です。この記事では、Western Digital(WD)の削除したデータを復元する方法を紹介します。 ...

皆さん、外付けのHDDがありますか。中のデータを削除したらあるいは操作ミスやウィルス感染などの不慮の事故によってデータ消除されたら、どう復元できるでしょう。せっかくですから、今回は、外付けのHDDから削除したデータを復元する方法について紹介します。 ...

内野 博

編集長